Sichere Authentifizierung beginnt vor dem Login

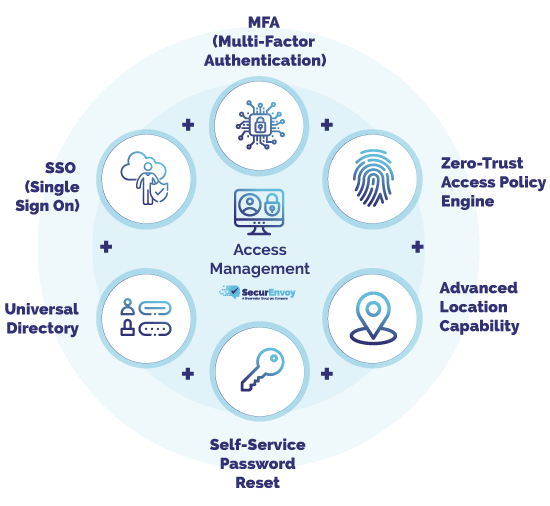

Mit Access Management verwalten Unternehmen und Organisationen zentral den Zugriff auf Netzwerke, Daten und Applikationen aller Anwender bereits vor der eigentlichen Anmeldung. Damit verbessern Sie die IT-Sicherheit in Ihrer Organisation. Die sichere Authentifizierung und Autorisierung sind zentrale Zero Trust Elemente und ermöglichen verbesserte IT-Security.

Die Basis ist die zentrale Benutzerverwaltung. Hier werden User hinzugefügt bzw. deaktiviert (User Lifecycle Management) und deren Berechtigungen festgelegt bzw. gelöscht.

Um Zugriffsrechte zu erhalten, muss sich ein Benutzer gegenüber dem System erfolgreich authentifizieren. Diese sollte über sichere Methoden erfolgen, wie z. B. über Zwei-Faktor-Authentifizierung bzw. Mehrfaktor-Authentifizierung, mit modernen Verfahren wie OTP, Passkeys oder Biometrie.

Über das Benutzerkonto wird der Anwender dann autorisiert, auf bestimmte Systeme, Cloud-Dienste und Ressourcen wie Applikationen und Dateien zugreifen zu können. Immerhin in 60 % aller Fälle erfolgt Datendiebstahl durch sogenannte Innentäter, also durch Mitarbeitende. Dementsprechend wichtig ist es, den Zugriff auf sensible Inhalte und Systeme bei Remote Access zu reglementieren. Die Zugriffskontrolle erfolgt meist auf Basis von Regeln. Die Policies ermöglichen es, auch in komplexen Infrastrukturen und bei häufig wechselnden Mitarbeitenden (z. B. Einsatz von Zeitarbeitern) den Überblick zu behalten und ehemalige Identitäten dann auch zu löschen.

Hier erfahren Sie mehr über die Vorgaben in NIS-2, KRITIS und ISO 27001 in Bezug auf Access Management.